Потрогай, чтобы взломать

В большинстве случаев взлом компьютера подразумевает поиски эксплойтов либо брут-форс атаки, и оба эти метода редко бывают стремительными либо легкими. Однако, команда разработчиков из Тель-Авивского университета придумали метод несложнее: потрогать компьютер.

В случае если вступить в контакт с компьютером, то возможно измерить трансформации в электрическом потенциале, каковые показывают ключи шифрования. Более того, время от времени кроме того сам ПК трогать не обязательно — возможно перехватить ключи от сетевого либо видео кабеля. Данный метод они показали пару дней назад.

Смотрите кроме этого: Игру Doom запустили на простом принтере

В июле этого года компьютерную игру Doom запустили на самом простом банкомате. Сейчас эксперт по сетевой безопасности Майкл Джордон сумел запустить данный хороший шутер и на беспроводном принтере Canon Pixma. Для осуществления этого Майклу потребовалось четыре месяца.

Его основной целью была демонстрация неприятности безопасности устройств, каковые подключены к Интернету.

Какую данные возможно своровать?

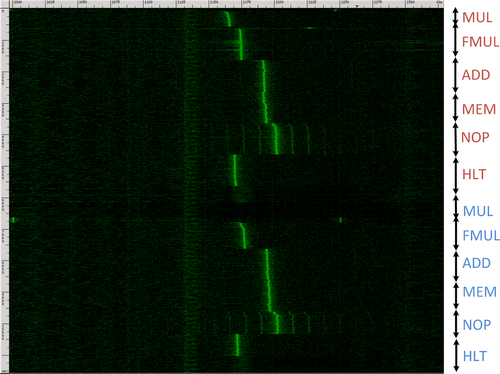

- В большинстве компьютеров возможно отличить бездействие процессора от его загруженности.

- На многих компьютерах возможно различить программы операций и паттерны процессора.

- Применение GnuPG разрешает на некоторых автомобилях:

- различать спектральные автографы различных ключей RSA

- всецело извлечь ключи шифрования методом измерения электрического потенциала ноутбука на протяжении расшифровки зашифрованного текста

Из-за чего это вероятно? Электрический потенциал на шасси ноутбука (под шасси подразумеваются железные панели, порты и щиты) идеально равен потенциалу заземления, но в конечном итоге он колеблется существенно.

Кроме того в то время, когда ноутбук заземлен, имеется сопротивление между точкой заземления и другими составляющими «шасси». Благодаря току и электромагнитным полям в компьютера напряжения громадной величины начинается через данный импеданса. Это напряжение и измеряли разработчики.

Какое оборудование необходимо? Само собой разумеется, в лабораторных условиях несложнее совершить таковой опыт, но время от времени и простого смартфона хватит. Телефон применяли для измерения потенциала от ethernet-кабеля. Как выглядит утечка RSA?

Подробности изучения, и ответы на вопросы имеется на сайте направляться-Авивского Университета.