Хакеры могут взломать facebook, whatsapp, telegram и другие соцсети по номеру телефона

Исследователям удалось получить доступ к аккаунтам Telegram, WhatsApp и Facebook, зная только номер сотового телефона, что привязан к аккаунту. В теории данный способ применим для любых вторых соцсетей, каковые отправляют сообщения для восстановления пароля. Среди них «ВКонтакте», Twitter, Гугл и многие другие сервисы.

Уязвимость в протоколе совокупности Signalling System No.7 (SS7 либо ОКС-7), созданной в 1975 году, разрешает перенаправлять SMS-сообщения, каковые соцсети отправляют для восстановления пароля.

Так, зная номер жертвы, возможно легко инициировать процедуру восстановления доступа к аккаунту, по окончании чего перехватить сообщение и установить собственный личный пароль.

В собственном блоге эксперты Positive Technologies детально поведали о том, как происходил взлом в Telegram и WhatsApp на тестовом полигоне. Применяя уязвимость в технологии сорокалетней давности, исследователи получили доступ не только к аккаунту жертвы в Telegram, но и взяли всю переписку, поскольку сервис сам «любезно» подгружает ее.

При с WhatsApp взять историю сообщений не удалось, но сервис хранит бэкапы переписки на Гугл Drive. Соответственно, в случае если взломать аккаунт Гугл с применением этого же способа, то и это не составит громадных неприятностей.

Вас также взломали

Малоизвестные хакеры выставили на продажу пароли и логины миллионов пользователей «ВКонтакте», Twitter, LinkedIn и Tumblr, причем большая часть учетных…

Время изменяется, а SS7 — нет

Совокупность SS7 имеет много недочётов в плане защищенности. Так, в совокупности отсутствуют проверка подлинности и всякое шифрование служебных сообщений. Другими словами совокупность вычисляет все сообщения настоящими а также не пробует в этом усомниться.

Ранее, в то время, когда лишь совокупность начинала собственный существование, это не являлось проблемой, поскольку сеть SS7 была замкнутой и в ней трудились лишь фиксированные операторы. на данный момент фактически любой человек может взять операторскую лицензию на тёмном рынке либо в той стране, где эта процедура самая простая. Кроме этого имеется и другие методы взять SS7-шлюз, что в очередной раз говорит об уязвимости совокупности, применяемой для настройки большинства телефонных станций в мире.

Самый принципиально важно то, что преступнику не нужно пребывать рядом с абонентом, как при с поддельной базисной станцией, исходя из этого вычислить его фактически нереально.

В целом примеров того, что может сделать преступник благодаря уязвимостям сети, масса, начиная от прослушки звонков и чтения SMS-переписки, что было прерогативой разведслужб, и заканчивая взломом соцсетей.

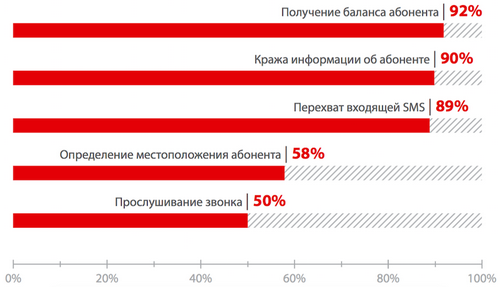

По данным Positive Technology, входящие SMS-сообщения получалось перехватить девять из десяти раз (89%). Несанкционированный запрос баланса кроме этого был вероятен практически везде (92% атак), а голосовые вызовы получалось перехватить в половине случаев. Также, исследователям получалось выяснить расположение жертвы кроме этого в половине случаев.

По этой информации, у преступников имеется громадный простор для возможностей. Примерами мошеннических действий в сети SS7 могут служить перенаправление вызовов, перевод денежных средств со счета абонента, изменение профиля абонента.

В 94% случаев исследователям получалось перенаправлять входящий вызов, а исходящий — в 45%. Перевести деньги со счета получалось в 64% случаев.

Отмечается, что основной проблемой SS7 есть то, что отсутствует проверка настоящего расположения абонента. Среди вторых обстоятельств кроме этого то, что в сети нет возможности проверить отсутствие абонента фильтрации и принадлежность сети неиспользуемых сигнальных сообщений. Все это показывает, что совокупность испытывает недостаток в важной доработке, поскольку на данный момент на грани находится огромное количество людей, каковые кроме того не смогут подозревать, что их прослушивают.

Как себя обезопасить

Чтобы мало себя обезопасить, прежде всего не следует «светить» своим номером телефона. Хакерам достаточно лишь данной информации, для получения полного доступа не только к звонкам, средствам и переписке на счете, вместе с тем и к соцсетям.

Кроме этого возможно купить вторую сим-карту, номер которой регистрировать в соцсетях. Снова же, это в меньшей степени обезопасит аккаунты, но разрешит избежать прослушки, в случае если главный номер будет в секрете.

Операторы сотовой связи, включая Vodafone и Telefonica, стремятся закрыть уязвимости в протоколе. По словам специалиста по безопасности Карстена Ноля (Karsten Nohl), что оказывает помощь операторам, не допустить 90% случаев мошенничества возможно посредством простого файрвола со особыми правилами.

Двойная защита от утечек

Кража личной переписки и «угон» аккаунтов происходят все чаще. Как усложнить задачу преступникам, дополнительно обезопасив собственный…

Но сейчас пользователи остаются на грани, а также двухэтапная авторизация была не таким эффективным способом защиты, поскольку код для проверки отправляется именно на телефон.

Но при с Telegram, например, проверочный код приходит прямо в тот аккаунт, что был активирован в последний раз.

Применение в качестве «второго предела» как раз SMS-сообщений в некоторых случаях возможно заменить вторым методом: код возможно послан по почте, в виде голосового сообщения либо же по большому счету с применением отдельного устройства, считывающего биометрические эти — голос, сетчатку глаза, отпечаток пальца.

В остальных же случаях о 100%-ной защите речи пока не идет.